Microsoft Defender for Endpoint(旧 Defender ATP)のロールベールアクセス制御(RBAC)についてお話していきます。

今回の個人的に重要なポイントは、下記の2点だけです!

- RBAC の利用を開始すると、セキュリティ閲覧者やグローバル閲覧者などの閲覧権限のユーザーは、ポータルへのアクセス権を失う

- デバイス グループに、Azure AD ユーザー グループを割り当てるまでは、すべての RBAC ロール付与のユーザーがアクセス可能

1.RBAC を利用するメリット

RBAC を利用すると、ポータルへのアクセスを詳細に制限することができます。大きいメリットとして、下記の2つが挙げられます。

- 実行可能なアクションを制限して、ユーザーにロールを付与できます

(例:表示のみの権限を付与) - 管理対象のデバイスを制限して、ユーザーにロールを付与できます

(例:ローカルの管理者に、該当地域のデバイスのみの管理を依頼)

2.ロールの作成・割り当て

セキュリティ管理者またはグローバル管理者にて、Microsoft Defender Security Center にアクセスして実施します。

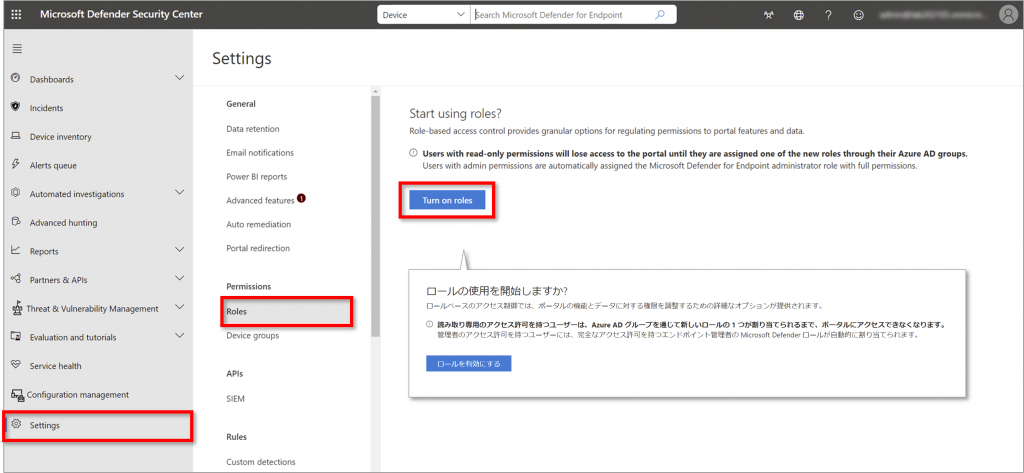

ロール利用の開始

初めてロールの利用を開始する際に、一度のみ実施します。

この操作を実施すると、Azure AD ロールにより閲覧権限を付与されているユーザー(セキュリティ閲覧者 等)は、ポータルへのアクセス権を失います。必要に応じて、Defender for Endpoint の RBAC を利用して、閲覧権限を割り当ててください。

①.[Setting]>[Roles]を開きます。

②.[Turn on roles]をクリックします。

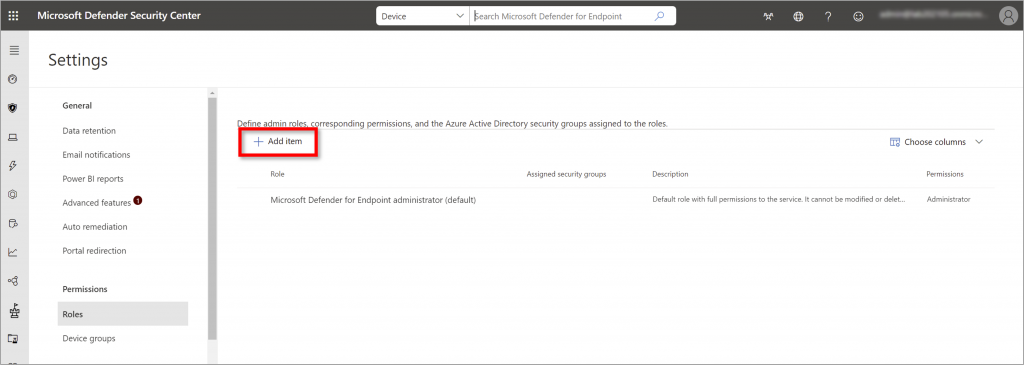

ロールの作成

①.[Setting]>[Roles]を開きます。

②.[Add item]をクリックします。

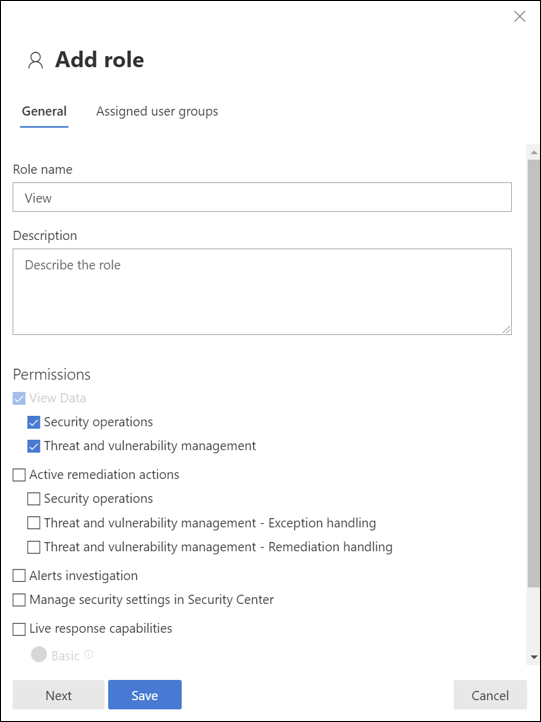

③.ロールを設定します。

| 項目 | 内容 |

|---|---|

| Role name | ロールの名称を入力します。 |

| Description | ロールの説明を入力します。 |

| Permissions | 付与するアクセス許可にチェックを入れます。 ※アクセス許可については、役割ベースのアクセス制御の役割を作成および管理する – アクセス許可オプションをご参照ください。 |

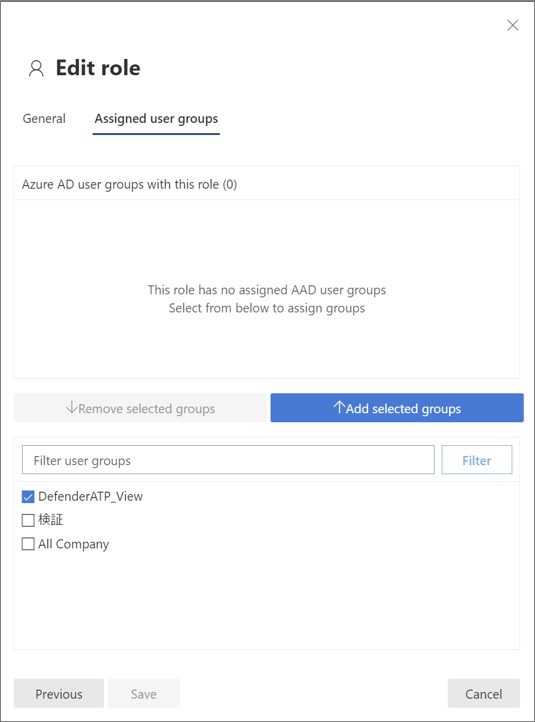

ロールの割り当て

①.[Setting]>[Roles]を開き、割り当てを行うロールを選択します。

②.「Assigned user groups」タブを開きます。

③.割り当てるグループにチェックを入れて、「Add selected groups」をクリックします。

3.デバイス グループの作成と制御

デバイス グループに対して、Azure AD ユーザー グループを割り当てることにより、閲覧やアクションの実行をできるユーザーを制限します。

また、各デバイス グループに対して、異なる自動修復レベルを構成することができます。

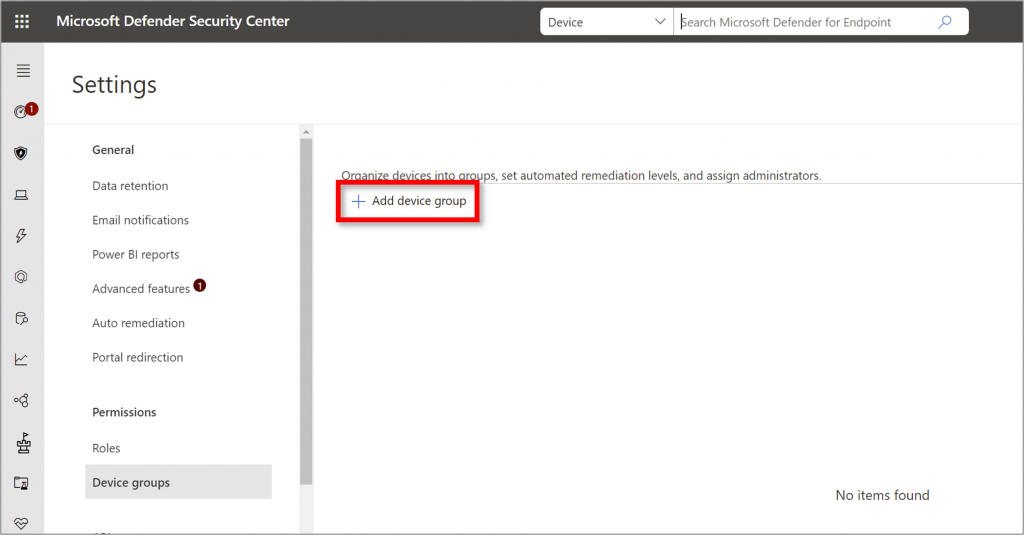

デバイス グループの作成

①.[Setting]>[Device groups]を開きます。

②.[Add device group]をクリックします。

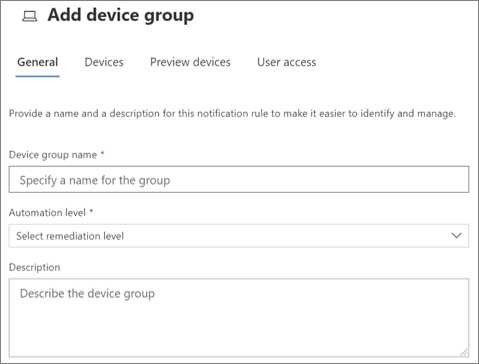

③.「General」タブで、デバイス グループの基本情報を入力します。

| 項目 | 内容 |

|---|---|

| Device group name | デバイス グループの名称を入力します。 |

| Automation level | 自動修復のレベルを選択します。 ※自動修復については、自動調査および修復機能の自動化レベル – オートメーションのレベルをご参照ください。 |

| Description | デバイス グループの説明を入力します。 |

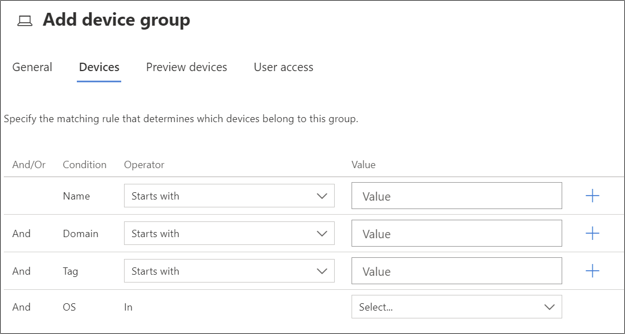

④.「Device」タブで、グループに属するデバイスを決定するためのルールを入力します。

※「Preview devices」タブで、ルールに一致したデバイスを確認することができます。

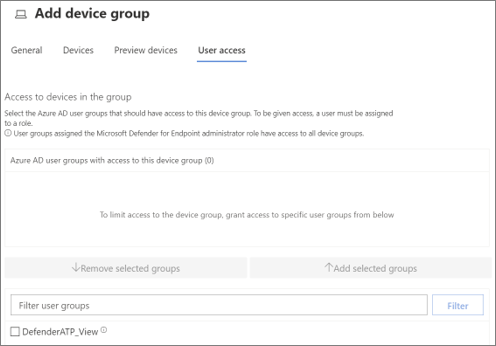

デバイス グループに対して、Azure AD ユーザ グループを割り当てる

ユーザー グループを割り当てることにより、そのデバイスグループにアクセスできる RBAC のロールを割り当てられているユーザーを制限します。デバイスグループにユーザーグループを割り当てるまで、そのデバイスグループには、RBAC のロールを割り当てられているユーザー全員がアクセス可能です。

①.[Setting]>[Device groups]を開いて、割り当てを行うデバイス グループを選択します。

②.「User access」タブを開きます。

③.割り当てるグループにチェックを入れて、「Add selected groups」をクリックします。